Sistem de protecție IP

Dacă sistemul, elementele sale și liniile de comunicație nu sunt bine protejate, pot apărea următoarele amenințări deliberate (non-fizice).

Pătrunderea ilegalăîn rețea (falsificare) a unui utilizator sau a unui element de sistem: un obiect poate acționa în mod intenționat ca un alt obiect; aceasta poate servi drept bază pentru alte amenințări, cum ar fi accesul neautorizat sau falsificarea.

Acces neautorizatla elementele IS: încercări ale unui obiect de a pătrunde în date, ceea ce contravine politicii de protecție.

Interceptarea liniilor de comunicare:încălcarea confidențialității legate de monitorizarea neautorizată a mesajelor.

Falsificarea informațiilor:Integritatea informațiilor transmise este compromisă de ștergerea, inserarea, modificarea, reordonarea, reluarea sau întârzierea neautorizate.

Refuzarea confirmării faptului:Entitatea care a participat la comunicare refuză apoi să recunoască faptul.

Falsificare:entitatea falsifică informații și susține că informațiile au fost primite de la o altă entitate sau trimise unei alte entitati.

Respingerea serviciului:obiectul nu își poate îndeplini funcția sau împiedică alte obiecte să își îndeplinească funcțiile.

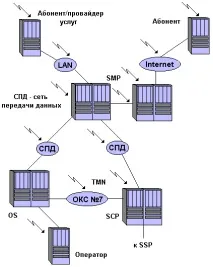

Aceste amenințări se referă la elementele IS, precum și la liniile de comunicare. Locația potențială a acestor amenințări este prezentată, ca exemplu, în Figura 16 în legătură cu managementul IS și în Figura 17 în legătură cu utilizarea serviciilor IS.

Fig.16. Potențiale amenințări la adresa sistemului de management IS

În Figura 16, SMP (Service Administration Node), de exemplu, poate fi conectat direct prin LAN sau ISDN la abonați, furnizori de servicii sau un server Web. În legătură cu aceasta, acoloamenințarea intruziunii ilegale a unui abonat, furnizor de servicii sau server Web care poate accesa datele SMP într-un mod neautorizat. Informațiile transmise pot fi auzite sau modificate.

Abonatul poate comunica prin Internet cu un server Web pentru a-și controla serviciile IP. Prin urmare, există o amenințare de pătrundere ilegală a abonatului sau datele acestui abonat pot fi auzite sau modificate pe Internet. Rețeaua de management IC (TMN) include configurația, eroarea și gestionarea performanței. Dacă o alarmă care face parte din datele de gestionare a erorilor este modificată în timpul transmisiei, există posibilitatea de defecțiune a serviciilor IC. Accesul neautorizat la datele de gestionare a configurației poate duce la modificarea configurației IC pentru a conecta un SMP ostil.

Multe sisteme IP existente folosesc doar un PIN pentru a autentifica un abonat la un serviciu IP. Această „identificare slabă” este extrem de nesigură, deoarece există o probabilitate mare de a asculta cu urechea sau de a schimba PIN-ul.

Intrarea ilegală a unui SCP într-un SSP poate avea consecințe periculoase, cum ar fi apeluri false, facturare incorectă sau refuzul serviciilor IP.

Fig.17. Amenințări potențiale la adresa serviciilor IP

Înainte de a implementa mecanisme de protecție împotriva unei potențiale amenințări, această amenințare trebuie studiată cu atenție. Trebuie întotdeauna să luați în considerare:

- Care este probabilitatea amenințării (probabilitatea apariției)?

- Care este paguba potențială (impactul)?

- Care este costul pentru evitarea unei amenințări prin SP?

Numai în cazul în care riscul pare a fi mare, iar prejudiciul potențial depășește costul unei decizii adecvate a COP față de un anumitamenințare, această decizie va fi pusă în aplicare.

Riscul unei amenințări potențiale depinde în mare măsură de implementarea IS specifică, precum și de serviciul IS individual și de implementările mecanismelor de securitate (de exemplu, PIN sau identificare complexă, locația de identificare, managementul cheilor etc.).

În practică, riscul poate apărea cu încercări frecvente de a compromite protecția rețelei și utilizarea rău intenționată a acesteia. Prin urmare, următoarele amenințări pot fi identificate ca reprezentând cele mai periculoase variante de risc: intrarea ilegală a altui utilizator (mai ales în ceea ce privește plata serviciilor!), interceptarea informațiilor secrete (ex. PIN), modificarea datelor utilizatorului.

Alegerea mecanismelor de securitate poate depinde de serviciul IP individual, de implementarea sistemului IP, de mediul fizic în care se află elementele sistemului și de încrederea reciprocă și relația dintre organizațiile implicate. Cu toate acestea, decizia generală ar trebui luată cât mai curând posibil.

Grupurile de standarde, precum și producătorii iau în considerare această problemă pentru a îmbunătăți securitatea sistemelor IP. Deși au fost deja implementate multe modificări, cum ar fi accesul securizat la SCP și SMP, noile servicii și noile concepte de design necesită întotdeauna o nouă considerare și evaluare a amenințărilor și, dacă este necesar, modificări suplimentare.